30 Nisan’da gerçekleşen Web Uygulama Güvenliği konulu NetSec Topluluk Buluşmasında yaptığım sunum dosyası aşağıda bulunabilir.

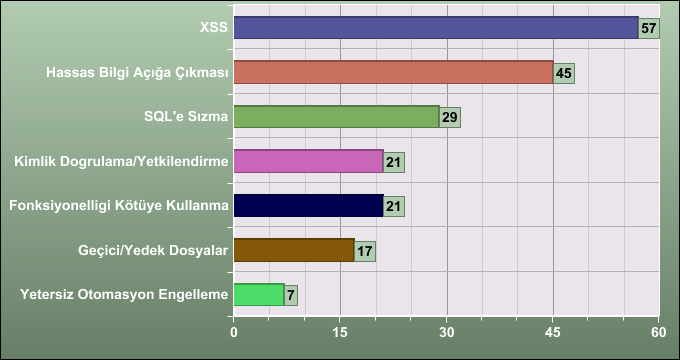

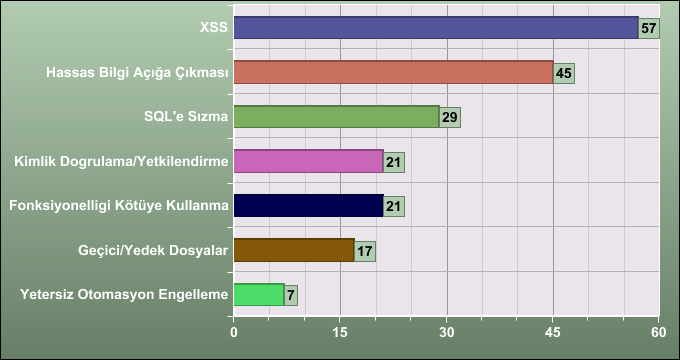

2010 yılında denetlenen 100’ün üzerinde özel geliştirilmiş web uygulamasında en sık karşılaşılan güvenlik problemleri bu şekildeydi. Ayrıca kategori bazında, eskiden ne tip durumlarla karşılaştığımız ve günümüzde bunun nasıl değiştiği de konuşuldu.

İstatistik detaylarında o kategoriye ait güvenlik açıklarının alt detayları, en sık karşılaşılandan daha az karşılaşılana göre sıralandı. Sunuma biraz hareket katmak için denetimler sırasında karşılaşılan ilginç güvenlik problemlerinden de bazıları sözlü olarak anlatıldı, bazılarıysa özel oluşturulmuş gerçeğe benzer örnek ekran görüntüleriyle açıklandı.

Bu istatistikler uğraştıran bir çalışmanın sonunda oluşturuldu. İstatistikler güvenlik açığının hedef uygulamada var olup olmadığına göre değerlendirildi. Örneğin XPath Injection denetlenen uygulamada var veya yok olarak değerlendirildi. 3 noktada XPath Injection vardır diye istatistiklere alınmadı.

Buna göre düşündüğünüzde SQL’e Sızma(SQL Injection) ortalama 100 uygulamanın 29’unda karşımıza çıkmıştır diye düşünebilirsiniz. O 29 uygulamanın kaç noktasında SQL Injection vardır bilgisi bu istatistiklerde görülmüyor.

Yurt dışında otomatik denetim yapan bazı firmalar, veritabanından direk bu istatistikleri sağlayabiliyorlar. Ben de ileride daha detaylı istatistikler sağlamak üzere raporlama yazılımlarını değiştirmeyi düşünüyorum.

Katılan herkese teşekkür ederim.

Sunumu indirmek için tıklayınız.